Monitoring Penggunaan CPU Server

1. Monitoring dilakukan menggunakan websmin. diperoleh penggunakan CPU server berlebihan (96%)

dari hasil ps aux | grep php diketahui adalah:

www-data 912356 99.6 0.1 85792 25116 ? R 05:51 247:50 php /tmp/.sessions/.L3Zhci93d3cvaHRtbC9wcmVzZW5zaS1hcGkvLmdpdC9pbmZvZXJyb3JfNDA0LWhhbmRsZXI=

www-data 912364 99.6 0.1 85792 25032 ? R 05:51 247:49 php /tmp/.sessions/.L3Zhci93d3cvaHRtbC9wcmVzZW5zaS1hcGkvLmdpdC9pbmZvZXJyb3JfNDA0LWhhbmRsZXI=

www-data 912372 99.6 0.1 85792 25124 ? R 05:51 247:48 php /tmp/.sessions/.L3Zhci93d3cvaHRtbC9wcmVzZW5zaS1hcGkvLmdpdC9pbmZvZXJyb3JfNDA0LWhhbmRsZXI=

www-data 912378 99.8 0.1 85792 25044 ? R 05:53 246:47 php /tmp/.sessions/.L3Zhci93d3cvaHRtbC9wcmVzZW5zaS1hcGkvdmVuZG9yL2ZydWl0Y2FrZS9waHAtY29ycy9zcmMvRXhjZXB0aW9uc2Vycm9yXzQwNC1oYW5kbGVy

www-data 912386 99.8 0.1 85792 25048 ? R 05:53 246:46 php /tmp/.sessions/.L3Zhci93d3cvaHRtbC9wcmVzZW5zaS1hcGkvdmVuZG9yL2ZydWl0Y2FrZS9waHAtY29ycy9zcmMvRXhjZXB0aW9uc2Vycm9yXzQwNC1oYW5kbGVy

www-data 912395 99.8 0.1 85792 25144 ? R 06:03 236:04 php /tmp/.sessions/.L3Zhci93d3cvaHRtbC9wcmVzZW5zaS1hcGkvdmVuZG9yL3JhbXNleS91dWlkL3NyYy9HZW5lcmF0b3JlcnJvcl80MDQtaGFuZGxlcg==

www-data 912403 99.8 0.1 85792 25340 ? R 06:03 236:04 php /tmp/.sessions/.L3Zhci93d3cvaHRtbC9wcmVzZW5zaS1hcGkvdmVuZG9yL3JhbXNleS91dWlkL3NyYy9HZW5lcmF0b3JlcnJvcl80MDQtaGFuZGxlcg==

setelah dilakukan pengecekan pada salah satu file tmp sessions tersebut

sudo cat /tmp/.sessions/.L3Zhci93d3cvaHRtbC9wcmVzZW5zaS1hcGkvdmVuZG9yL2ZydWl0Y2FrZS9waHAtY29ycy9zcmMvRXhjZXB0aW9uc2Vycm9yXzQwNC1oYW5kbGVy

melakukan akses terhadap file error_404.php dimana file tersebut adalah backdoor yang ditanamkan untuk menyisipkan coding lain pada website.

lalu kill sesuai PID nya

sudo kill -9 912356

sudo kill -9 912364

sudo kill -9 912372

sudo kill -9 912378

sudo kill -9 912386

sudo kill -9 912395

sudo kill -9 912403

Hasilnya CPU server normal kembali

2. Pemeriksaan Terhadap File Mencurigakan

Kata kunci: error_404.php, .htaccess, html

cari file tersebut pada lokasi yang folder public, vendor dan system dimana seharusnya file tersebut tidak seharusnya berada di lokasi tersebut.

cek rutin tail -f /var/log/apache2/error.log

untuk memantau aktivitas ip yang mengakses server mencurigakan.

lakukan blok ip tersebut jika fail2ban tidak mendeteksinya, dengan cara:

1. Blok IP dengan IPTABLES

untuk tambah ip yang diblok

sudo iptables -A INPUT -s 36.70.12.0/24 -j DROP

untuk menghapus ip yang diblok

sudo iptables -D INPUT -s 36.70.12.0/24 -j DROP

untuk melihat ip yang sudah diblok

sudo iptables -L INPUT -n

sudo iptables -L -n

2. Blok IP dengan UFW

untuk tambah ip yang diblok

ufw deny from 36.70.12.0/24

untuk menghapus ip yang diblok

ufw status numbered

ufw delete <number>

untuk melihat ip yang sudah diblok

ufw status

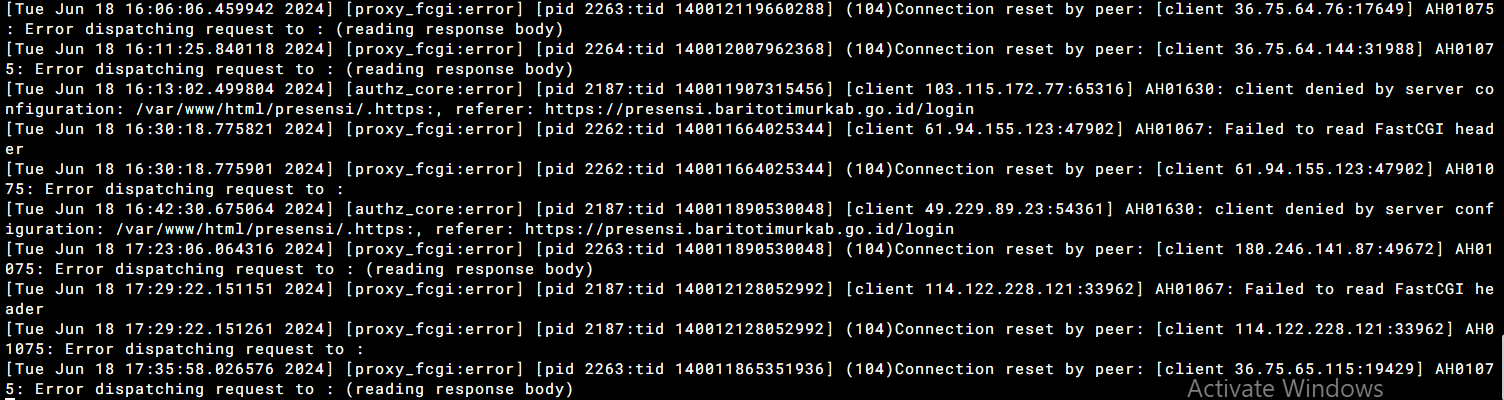

3. Pemeriksaan Terhadap Log Apache

tail -f /var/log/apache2/error.log ditemukan koneksi seperti gambar berikut:

dari log diatas akses yang tidak normal adalah:

[Tue Jun 18 16:42:30.675064 2024] [authz_core:error] [pid 2187:tid 140011890530048] [client 49.229.89.23:54361] AH01630: client denied by server configuration: /var/www/html/presensi/.https:, referer: https://presensi.baritotimurkab.go.id/login

Jaringan ip 49.229.89.23 wajib diblok

ufw deny from 349.229.0.0/16